- Détails

- Affichages : 1693

BONNES PRATIQUES DE NAVIGATION SUR L’INTERNET

Voici quelques mesures simples pour naviguer sur Internet en limitant l’exposition aux menaces.

BIEN CONFIGURER SON NAVIGATEUR

Naviguer avec un navigateur à jour

Ce qui est vrai pour un système d’exploitation, l’est également pour les logiciels qui y sont installés. Avant toute utilisation d’un navigateur, quel qu’il soit, il convient de s’assurer le plus tôt possible que celui-ci est à jour. Les navigateurs les plus récents proposent tous une fonctionnalité de mise jour automatique.

Maîtriser le support des technologies utilisées par votre navigateur

Tous les navigateurs récents proposent le support de langages exécutables par votre navigateur afin d’enrichir le contenu des pages affichées par le navigateur. Cependant, toutes ces technologies peuvent être des moyens pour des personnes malveillantes de faire exécuter sur votre machine et à votre insu des codes malveillants.

À propos des ActiveX : Les ActiveX ou plus précisément les contrôles ActiveX sont une technologie propre à Internet Explorer. Ils permettent l’exécution de programmes sur votre machine par l’intermédiaire de votre navigateur. Un contrôle ActiveX malveillant que vous auriez accepté d’installer sur votre machine a potentiellement accès à tout ou partie de votre ordinateur. Il est recommandé de les désactiver par défaut dans Internet Explorer et d’en limiter l’utilisation aux sites de confiance.

À propos des Applets Java

Recommandation : les appliquettes (applet) sont relativement rares et leur support peut être désactivé par défaut. Si toutefois, il vous est indispensable d’activer le support de ces composants, il conviendra de s’assurer que la machine java de votre ordinateur est bien mise à jour.

Pourquoi ? Les appliquettes sont des programmes téléchargés et exécutés dans le contexte de votre navigateur. Ils ont la particularité de ne pas être exécutables en tant que tel. Ils nécessitent la présence d’une machine virtuelle Java sur votre système pour fonctionner correctement. Internet Explorer utilise par défaut la machine virtuelle livrée avec Windows. Les autres navigateurs, quant à eux, requièrent l’installation d’une machine virtuelle tierce.

Les scripts JavaScript

Recommandation : bien que cela soit de plus en plus délicat, il convient de désactiver autant que faire se peut les scripts JavaScript dans votre navigateur et ne les activer que sur des sites de confiances et lorsque cela est réellement nécessaire.

Pourquoi ? Le JavaScript est un langage très utilisé permettant l’intégration de programmes directement dans les pages des sites. Il est présent dans de nombreuses pages et sites internet. On peut le trouver également dans certaines interfaces d’administration d’imprimantes ou d’équipements en réseau. Il peut être le vecteur de certaines attaques visant à utiliser des fonctionnalités de votre navigateur à votre insu ou à récupérer des informations sur votre ordinateur.

NAVIGUER PRUDEMMENT SUR L’INTERNET

Une fois votre navigateur et votre machine correctement configurés et à jour, il convient encore de prendre quelques précautions d’usage lorsque vous naviguez sur des sites internet.

Recommandation : ne donnez pas d’informations personnelles et confidentielles (vos coordonnées personnelles, vos coordonnées bancaires, etc) sur un site marchand ou un site bancaire, sans avoir vérifié au préalable que le site est sécurisé par l’emploi d’un certificat électronique qui garantit que le site est authentique, et qui va servir à protéger la confidentialité des informations échangées. Pour cela, il y a deux informations affichées par le navigateur qui doivent être vérifiées :

l’adresse URL du site doit commencer par « https:// » et le nom du site doit correspondre à l’attente de l’utilisateur ;

un petit cadenas fermé doit figurer à droite de l’adresse du site, ou en bas à droite de la barre d’état (selon la version et le type de votre navigateur) ; il symbolise une connexion sécurisée. En cliquant dessus, on peut afficher le certificat électronique du site, et visualiser le nom de l’organisme.

Cependant, il est toujours possible à un agresseur d’intervenir en amont (sur votre machine) ou en aval (sur le site consulté ou en vous aiguillant sur un site frauduleux au nom très voisin) afin d’obtenir des informations sensibles.

Les forums, blogs…

Recommandation : dans tous les cas, il est important de ne jamais donner d’informations personnelles sur des forums (adresse physique, de messagerie…).

Pourquoi ? Il est fréquent désormais de rencontrer des sites communautaires de types forums de discussion ou autres blogs. Il est important de prendre en compte, lorsque l’on veut déposer un message sur ce genre de site, que le contenu de vos écrits pourra être analysé par des programmes appelés robots. Ceux-ci sont capables de récupérer facilement les adresses de messageries ou les identifiants de messageries instantanées présents dans le texte. Or ces informations pourront très bien être utilisées afin de propager du pourriel. Aujourd’hui, il n’est pas rare après avoir déposé son adresse personnelle de messagerie électronique sur un forum de se voir inondé de pourriels les heures ou jours suivants. De plus ces informations communiquées dans ces sites resteront publiques et non maîtrisables pour une très longue période.

Le paiement en ligne

Lorsque que vous décidez de faire des achats sur internet, assurez-vous du caractère sérieux du site marchand et qu’il offre toutes les garanties de sécurité lorsque vous allez payer (chiffrement, possibilité de rétractation…). Il convient également d’être prudent sur la nature des données bancaires demandées lors d’un paiement en ligne.

Un site ne doit jamais vous demander de saisir votre code secret associé à votre carte bancaire. Si tel était le cas, signaler immédiatement le site aux points de contact.

- Détails

- Affichages : 1687

RÉFLEXES À AVOIR LORS DE LA RÉCEPTION D’UN COURRIEL

N’importe qui peut vous envoyer un courriel en se faisant passer pour un autre ! Cela n’est pas beaucoup plus compliqué que de mettre un faux nom d’expéditeur au verso d’une enveloppe.

N’AYEZ PAS UNE CONFIANCE AVEUGLE DANS LE NOM DE L’EXPÉDITEUR

Soyez donc attentif à tout indice mettant en doute l’origine réelle du courriel, notamment si le message comporte une pièce jointe ou des liens : incohérence de forme ou de fond entre le message reçu et ceux que votre interlocuteur légitime vous envoie d’habitude, par exemple. En cas de doute, contactez votre interlocuteur pour vérifier qu’il est à l’origine du message.

Et même si l’expéditeur est le bon, il a pu, à son insu, vous envoyer un message infecté.

Vous devez admettre que dans le domaine de la messagerie électronique, il n’existe pas d’expéditeur a priori de confiance.

MÉFIEZ-VOUS DES PIÈCES JOINTES

Elles peuvent contenir des virus ou des espiogiciels.

Assurez-vous régulièrement que votre antivirus est activé et à jour.

Si votre poste a un comportement anormal (lenteur, écran blanc sporadique, etc.), faites-le contrôler.

NE RÉPONDEZ JAMAIS À UNE DEMANDE D’INFORMATIONS CONFIDENTIELLES

Les demandes d’informations confidentielles, lorsqu’elles sont légitimes, ne sont jamais faites par courriel (mots de passe, code PIN, coordonnées bancaires, etc.). En cas de doute, là encore, demandez à votre correspondant légitime de confirmer sa demande car vous pouvez être victime d’une tentative d’hameçonnage, ou phishing. Il s’agit d’une technique utilisée par des personnes malveillantes, usurpant généralement l’identité d’un tiers ou simulant un site dans lesquels vous avez a priori confiance (une banque, un site de commerce, etc.) dans le but d’obtenir des informations confidentielles, puis de s’en servir.

Les messages du type chaîne de lettres, porte-bonheur ou pyramide financière, appel à solidarité, alerte virale, ou autres, peuvent cacher une tentative d’escroquerie. Évitez de les relayer, même si vous connaissez l’expéditeur.

PASSEZ VOTRE SOURIS AU-DESSUS DES LIENS, FAITES ATTENTION AUX CARACTÈRES ACCENTUÉS DANS LE TEXTE AINSI QU’À LA QUALITÉ DU FRANÇAIS DANS LE TEXTE OU DE LA LANGUE PRATIQUÉE PAR VOTRE INTERLOCUTEUR

En passant la souris au-dessus du lien proposé, vous pouvez repérer s’il pointe bien vers l’adresse du site annoncée dans le message. Si l’adresse est différente, soyez méfiant, et évitez de cliquer sur le lien. De manière générale, il est préférable de saisir manuellement l’adresse dans le navigateur. Dans la plupart des tentatives d’hameçonnage, notamment lorsqu’elles viennent de l’étranger et que le texte a été traduit par un logiciel, l’orthographe et la tournure des phrases sont d’un niveau très moyen, et les caractères accentués peuvent être mal retranscrits. Toutefois, on constate qu’un nombre croissant de tentatives d’hameçonnage emploie un français correct. Soyez donc le plus vigilant possible lors de la réception de tels messages.

PARAMÉTREZ CORRECTEMENT VOTRE LOGICIEL DE MESSAGERIE

mettez à jour vos logiciels, si possible en activant la procédure de mise à jour automatique ;

paramétrez votre logiciel de messagerie pour désactiver la prévisualisation automatique des courriels ;

dans les paramètres de sécurité en options, interdisez l’exécution automatique des ActiveX et des plug-ins et les téléchargements, soit en les désactivant, soit en imposant de vous en demander l’autorisation ;

dans un environnement sensible, lisez tous les messages au format texte brut.

- Détails

- Affichages : 6111

Téléchargement de Putty :

- Détails

- Affichages : 2018

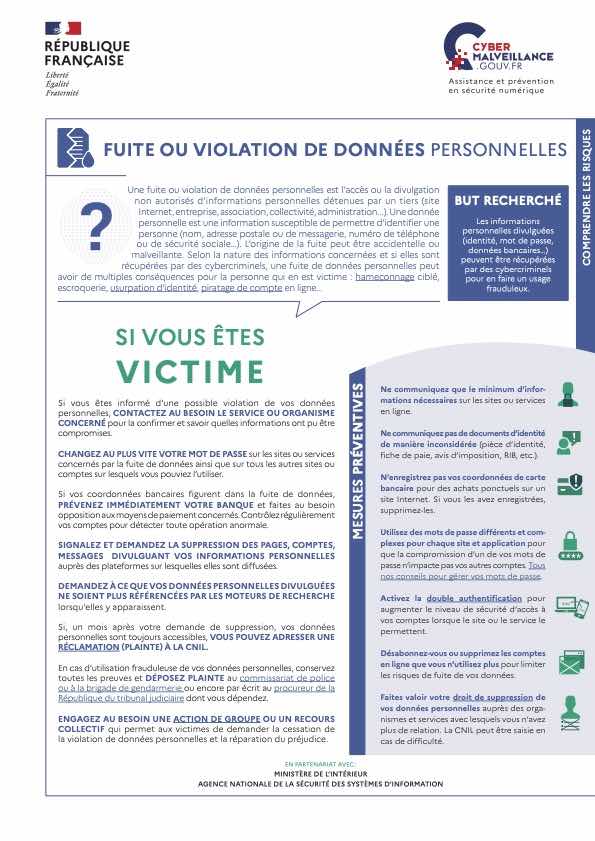

Comment réagir en cas de fuite ou violation de données personnelles ?

Une fuite ou violation de données personnelles est l’accès et/ou la divulgation non autorisés d’informations personnelles détenues par un tiers. Que faire en cas de fuite ou violation de données personnelles ? Contacter le service ou l’organisme concerné, changer votre mot de passe, déposer plainte…

1. Qu’est-ce qu’une fuite ou violation de données personnelles ?

Une fuite ou violation de données personnelles est l’accès ou la divulgation non autorisés d’informations personnelles détenues par un tiers (sites Internet, services en ligne, entreprises, associations, collectivités, administrations). L’origine de la fuite peut être accidentelle ou malveillante, interne ou externe à l’organisation qui détient ces données.

Une donnée personnelle désigne une information susceptible d’identifier directement ou indirectement une personne (nom, adresse postale, adresse de messagerie, numéro de téléphone, numéro de sécurité sociale…).

Selon les cas et la nature des informations divulguées, et si elles sont récupérées par des

cybercriminels, une fuite de données personnelles peut avoir de multiples conséquences

possibles pour la personne qui en est victime : hameçonnage ciblé ou tentative d’escroquerie,

fraude, extorsion, atteinte à l’image ou la réputation, usurpation d’identité, cyberharcèlement, ou

encore tentatives de piratage des comptes en ligne lui appartenant.

But recherché

Les informations personnelles divulguées (identité, mot de passe, données bancaires…) peuvent être récupérées par des cybercriminels pour en faire un usage frauduleux ou pour les revendre à d’autres cybercriminels qui les utiliseront.

2. Comment se prémunir contre les fuites de données personnelles

Ne communiquez que le minimum d’informations nécessaires

sur les sites ou services en ligne.

Ne communiquez pas de documents d’identité de manière inconsidérée

(pièce d’identité, fiche de paie, avis d’imposition, RIB, etc.).

N’enregistrez pas vos coordonnées de carte bancaire

pour des achats ponctuels sur un site Internet. Si vous les avez enregistrées, supprimez-les.

Utilisez des mots de passe différents et complexes pour chaque site et application

utilisés pour éviter, si un compte est piraté, que les cybercriminels puissent accéder aux autres comptes accessibles avec ce même mot de passe.

Activez la double authentification

pour augmenter le niveau de sécurité d’accès à vos comptes lorsque le site ou le service le permettent.

Désabonnez-vous ou supprimez les comptes (services, applications, sites Internet) que vous n’utilisez plus pour limiter les risques de violation ou de fuite de vos données.

Faites valoir votre droit de suppression de vos données personnelles

auprès des organismes et services avec lesquels vous n’avez plus de relation. La CNIL propose un modèle de courrier à adresser au responsable de l’organisation concernée et peut être saisie en cas de difficulté.

3. Que faire en cas de fuite ou violation de données personnelles ?

- Si vous êtes informé d’une possible violation de vos données personnelles, contactez au besoin le service ou organisme concerné pour la confirmer et savoir quelles informations ont pu être compromises.

- Changez au plus vite votre mot de passe sur les sites ou services concernés par la fuite de données ainsi que sur tous les autres sites ou comptes sur lesquels vous pouviez l’utiliser.

- Si vos coordonnées bancaires figurent dans la fuite de données, prévenez immédiatement votre banque et faites au besoin opposition aux moyens de paiement concernés. Contrôlez régulièrement vos comptes pour détecter toute opération anormale.

- Signalez les pages, les comptes, les messages divulguant vos informations personnelles auprès des plateformes sur lesquelles elles sont diffusées et demandez leur suppression. Exemples de liens de signalement pour les principaux réseaux sociaux : Facebook, Twitter, LinkedIn, Instagram, Snapchat, YouTube. Contactez directement le service concerné s’il ne figure pas dans cette liste.

- Demandez à ce que vos données personnelles divulguées ne soient plus référencées par les moteurs de recherche lorsqu’elles y apparaissent. Exemple de formulaire de demande de suppression de données personnelles pour les principaux moteurs de recherche : Bing, Qwant, Google, Yahoo, autres. En savoir plus avec la CNIL.

- Si, un mois après votre demande de suppression, vos données personnelles sont toujours accessibles sur la plateforme concernée, vous pouvez adresser une réclamation (plainte) à la CNIL par le biais de son téléservice de plainte en ligne (https://www.cnil.fr/fr/plaintes/internet).

- En cas d’utilisation frauduleuse de vos données personnelles divulguées, conservez toutes les preuves (messages, adresse du site web, captures d’écran…) et déposez plainte au commissariat de police ou à la brigade de gendarmerie ou encore par écrit au procureur de la République du tribunal judiciaire dont vous dépendez.

- Engagez au besoin une action de groupe ou un recours collectif qui permet aux victimes de demander la cessation de la violation de données personnelles et la réparation du préjudice.

4. Violation de données personnelles, que dit la loi ?

En fonction du cas d’espèce, les infractions suivantes peuvent être retenues :

– Escroquerie (article 313-1 du Code pénal) : l’escroquerie est le fait, soit par l’usage d’un faux nom ou d’une fausse qualité, soit par l’abus d’une qualité vraie, soit par l’emploi de manœuvres frauduleuses, de tromper une personne physique ou morale et de la déterminer ainsi, à son préjudice ou au préjudice d’un tiers, à remettre des fonds, des valeurs ou un bien quelconque, à fournir un service ou à consentir un acte opérant obligation ou décharge. Délit passible d’une peine d’emprisonnement de cinq ans et de 375 000 euros d’amende.

– Usurpation d’identité (article 226-4-1 du Code pénal) : le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération, est passible d’une peine d’un an d’emprisonnement et de 15 000 euros d’amende.

– Collecte de données à caractère personnel par un moyen frauduleux, déloyal ou illicite (article 226-18 du Code pénal) : une telle collecte constitue un délit passible d’une peine d’emprisonnement de cinq ans et de 300 000 euros d’amende.

– Contrefaçon et usage frauduleux de moyen de paiement (articles L163-3 et L163-4 du Code monétaire et financier) : délit passible d’une peine d’emprisonnement de sept ans et de 750 000 euros d’amende.

– Accès frauduleux à un système de traitement automatisé de données (article 323-1 du Code pénal) : le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est passible de trois ans d’emprisonnement et de 100 000 euros d’amende. Lorsqu’il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine encourue est de cinq ans d’emprisonnement et de 150 000 euros d’amende.

– Atteinte au secret des correspondances (article 226-15 du Code pénal) : infraction passible d’une peine d’emprisonnement d’un an et de 45 000 euros d’amende.

5. Nos supports sur la fuite ou violation de données personnelles

Fuite ou violation de données personnelles

Téléchargez notre fiche réflexe sur la fuite ou violation de données personnelles au format PDF afin d’adopter les bonnes pratiques en matière de sécurisation numérique et savoir réagir si vous en êtes victime.

Pour informer et sensibiliser les publics sur les menaces numériques, Cybermalveillance.gouv.fr met à disposition divers contenus thématiques : des supports variés pour comprendre les cybermenaces et savoir comment y réagir, ainsi que des bonnes pratiques à adopter pour assurer votre sécurité numérique.

> Consulter la liste de l’ensemble des ressources mises à disposition par le dispositif.